Windows 11で必須になったTPM2.0対応問題は、Windows 10を既に使っている方がアップデートしてWindows 11 を利用する際に問題になります。

例えば、安易にWindows 11上のHDDデータを暗号化してしまうと「そのPCでしか利用できない暗号化されたHDDデータ」となり、HDDを移設する場合に問題が起こります。個人利用においては、逆に使い勝手が悪くなりそうです。

この記事で分かること

「TPM2.0」を解説します。「TPM2.0」の対応は、①ビジネス用途・個人用途、②市販PC・自作PC、③ノートPCなど様々な利用シーンを想定して説明します。

Windows 11から必須の「TPM2.0」とは?

TPM(Trusted Platform Module)は、機器上で暗号生成などセキュリティ機能を提供するモジュール(不揮発性メモリ)です。TPMはビジネス用途で活用されてきました。TPMの実装形態には、モジュール型TPM型、マザーボードにファームウェアとして搭載されるfTPM(firmewre TPM)などがあります。

TPMの役割

- 暗号化用アルゴリズムエンジン

- ハッシュエンジン

- 暗号鍵生成

- 乱数生成

- 不揮発性メモリ

※通電がなくてもデータが保持される

TPMには「1.2」と「2.0」が存在します。その違いは、2.0での大幅な機能強化・仕様変更です。具体的には、下記を押さえておけば良いでしょう。

- 暗号化アルゴリズムとして従来のRCAに加えてECCが利用できます。

- 鍵を管理のため、TPM1.2では階層が1階層でしたが、TPM2.0では3階層まで細かく管理されます。

- PCだけでなく、携帯電話や車載用などライブラリが充実されました。

TPM2.0の実装には様々な種類があります。

Discrete TPM

モジュール化されたTPMです。ハードウェアなのでマザーボードに取り付けて対応します。自作PCを使っている方向けです。

Integrated TPM

チップセットに統合されたTPMです。Intel ME(Management Engine)です。

fTPM(firmewre TPM)

CPUやマザーボードのファームウェアに統合されたTPMです。Intel PTT(Platform Trust Technology)、AMD fTPM(firmware TPM)で呼び方が異なります。

Hypervisor TPM(仮想TPM)

仮想化されたTPMです。仮想環境を使っている方向けです。

Software TPM

TPMのエミュレーション

マザーボードが対応していないなどの事情がない限りは、費用がかからないBIOSファームウェアで組み込めるfTPM(firmewre TPM)をオススメします。ただし、既に稼働しているシステムでは「fTPM(firmewre TPM)」を有効する目的で無理にBIOSアップデートなどしないことです。

「TPM2.0」と合わせて「BitLocker」も知っておく。

「TPM2.0」と合わせて「BitLocker」を知っておくと、後々の勘違いが無くなります。「BitLocker」とは、「Windowsに標準搭載されるHDDドライブ暗号化機能」です。※TPM2.0はWindows 11システムのHDDドライブを暗号化していません。

繰り返しますが、ドライブを暗号化するのは「BitLocker」です。

「TPM2.0導入=ハードディスク暗号化」と勘違いしがちですが、HDDドライブの暗号化は「BitLocker」で有効/無効を設定できます。個人の利用(特に、自作PCなど)では、TPM2.0を導入して「BitLocker」を有効にすると安易にHDDドライブを他のPCに取り出し換装するのが難しくなるので、「BitLocker」を無効にすると良いと思います。

やはりビジネス用途が多いです。会社のパソコンを外部に持ち出して、駅などに置き忘れることで情報漏洩になるケースが後をたちません。このため、万が一のケースを想定して、貴重なデータが入ったパソコンが悪意のある第三者に渡ったとしても、「BitLocker」でハードディスクを暗号化しておけば安易にハードディスクを取り出してデータが抜かれる心配がなくなります。

個人は「TPM2.0」はfTPMで導入して、利用シーンに応じて「BitLockerを有効/無効する」のが良い。

先ずは自分のPCの利用形態を確認しするのをお勧めします。この理由は、「TPM2.0」の導入には利用シーンも合わせて検討することで「HDDを暗号化すべきか状況(「BitLocker」を有効or無効にする)」が変わるからです。

どのタイプか判断しましょう。

- ビジネス用途でWindows 11にアップデートする方

⇒fTPM(firmewre TPM)で、「BitLockerを有効」にするのがオススメです。費用は不要です。 - 個人で市販PC、自作PCからWindows 11にアップデートする方

⇒fTPM(firmewre TPM)で、「BitLockerを無効」にするのがオススメです。費用は不要です。 - 個人でノートPCからWindows 11にアップデートする方

⇒fTPM(firmewre TPM)で、「BitLockerを有効」にするのがオススメです。費用は不要です。 - Windows 11仮想環境で「BitLocker」を利用する方

⇒仮想TPM(Hypervisor TPM)一択です。「BitLockerはケースバイケース」です。費用は不要です。

1. ビジネス用途でWindows 11にアップデートする方

ビジネス用途で「TPM2.0」の導入を検討されている方は、それに合わせて「BitLockerを有効すること」が大切です。先にも書いた通り「TPM2.0」自体はfTPM(firmewre TPM)で導入するのがオススメですが、マザーボードが対応していないからと言って、無理矢理BIOSのアップデートをするのは控えましょう。マザーボードが対応していなかったら諦めてモジュール型TPM(Discrete TPM)の導入を検討することをオススメします。

古いPCなどでBIOS更新すると、そもそもWindows自体が起動しなくなるリスクがあります。Windowsが起動しなくなれば、高確率でメーカー修理となり、保証期間外だと費用が発生します(おそらく、BIOS更新を試みるPCは殆どが3年以上のものかと思うので保証期間外になっている可能性が高いです。)。また、古いPCが起動しなくなると修理も面倒になり、結局新しいPCを買い直す羽目になる悪循環になるのでやはり安易にBIOSを更新しないことをオススメします。

BIOS更新が必要になるケースは、PC部品の交換時です。例えば、古いCPUから最新のCPUに対応させる場合です。BIOS更新により性能が上がると勘違いされがちですが性能は一切上がりません。新しいスペックの部品に適合させるために行います。

更新すると、それまで稼働していた古い部品が適合しなくなる可能性も出るため注意が必要です。僕の経験上、高い確率で古いCPUが起動しなくなります。一回不具合がでると高確率でPCが起動しなくなるため、前のバージョンに戻すなどの作業が出来なくなります。BIOS沼にハマったと覚悟しましょう。

また、マザーボードの設定状態を初期値に戻す「CMOSクリア」では、BIOSのバージョンを戻すことは出来ないの注意してください。自作PCなどしたことがない方には対応できないと思います。

2. 個人で市販PC、自作PCからWindows 11にアップデートする方

市販PCからWindows 11にアップデートする方は、fTPM(firmewre TPM)で「TPM2.0」に対応しましょう。理由は、PCケースの中を開く必要もなく、モジュール購入も不要なことからBIOS画面の設定だけで完結するからです。初心者の方でも圧倒的に手軽にできます。

また、設定できるかどうかは、結局のところマザーボードが対応してるかどうかです。対応していなかったら諦めてモジュール型TPM(Discrete TPM)検討しましょう。

3. 個人でノートPCからWindows 11にアップデートする方

個人用途でもノートPCを利用する方は「BitLockerを有効」にすると良いと思います。fTPM(firmewre TPM)を使って「BitLockerを有効」することの懸念は、BitLockerで一度暗号化を有効にしてしまうとHDDがそのPC(厳密にはそのマザーボード)にロックされることです。

HDDを暗号化すると起こる問題

- 致命的な不具合時

例えば、よくあるのはGPUの故障です。この時、HDDがマザーボードにロックされているので、他のマシンではデータが使えなくなります。 - HDDの取り出し時

不具合に限らず、一旦「BitLocker」を有効にすると、そのマシン以外でHDDの利用が実質不可能になります。 - HDDのバックアップ利用(※補足参考)

HDDのバックアップもそのマザーボードでない限り使えなくなると思います。システム外の外付けHDDのデータ利用には、このような問題は生じないと思われます。

疑問として「TPM2.0」で暗号化されるのは所謂ブートドライブだけじゃないか?と思いました。しかし、「BitLocker」で暗号化されるHDDドライブは、おそらくWindows 11システムのHDD全体だと思います。HDDには次の種類があります。

- Windowsシステムが起動する「ブートドライブ(便宜上、Cドライブとします。)」

- 様々なデータを格納するブートドライブ以外のドライブ(Dドライブなど)

- Windowsシステム外の外付けHDD

「BitLocker」でデータを暗号化する本分は、システム外にHDDを持ち出してもアクセス不可にすることだと思います。この本分に照らすと、①外付けHDDはアクセス可能、②Windows 11システム内の全ドライブ(CやDドライブ)は暗号化される、が腑に落ちます。

4. Windows 11仮想環境で「BitLocker」を利用する方

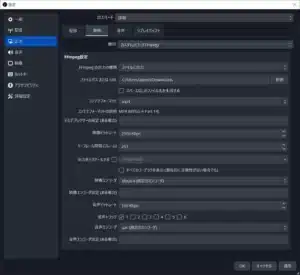

仮想環境でのTPM2.0対応は、仮想環境の構成画面から「仮想TPM」一択で簡単です。例えば、Parallels®︎ Desktop 18 for Macで「仮想TPM」を追加するのは実質「5秒で対応」できます

+αで考慮したいことは、Windows 11仮想環境で「BitLocker」を有効or無効のどちらにすべきかでしょうか。情報漏洩が懸念されないのであれば「BitLockerを無効」にするので良いと思います。問題は「BitLockerを有効」にする場合です。

仮想環境で「BitLockerを有効」にすると懸念されるケース

- 懸念①:ホストOSとゲストOSの間でデータ共有はケース

- 懸念②:同一ホストOS上の異なる仮想環境をデータ連携するケース

- 懸念③:異なるホストOSの仮想環境のデータを連携するケース

試していないので不明ですが、念のため「BitLockerを有効」にすることで懸念されるケースを下に切り分けておきます。仮想環境は「Parallels®︎ Desktop 18 for Mac」 を前提に記載しているので全ての仮想環境に当てはまるかは不明です。

コメント